Oszustwa w mediach społecznościowych - Komisja Nadzoru Finansowego

Schematy oszustw

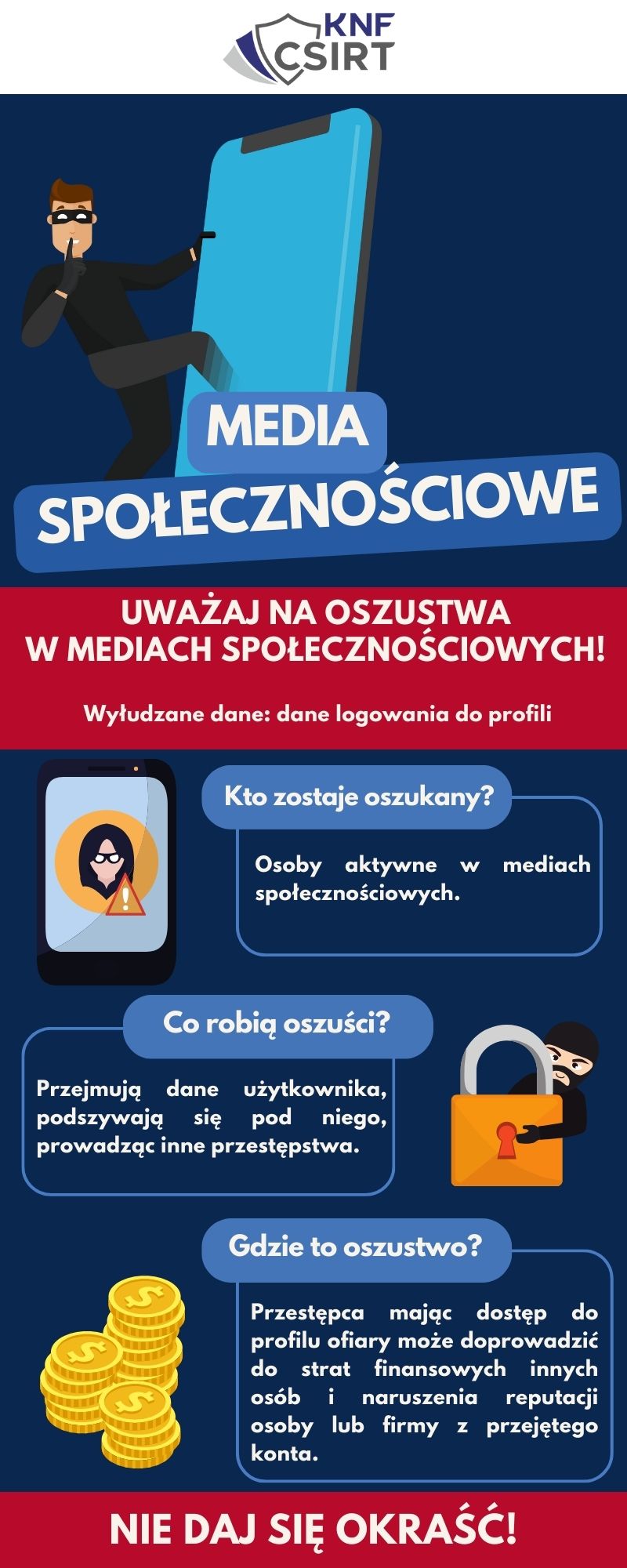

Oszustwa w mediach społecznościowych

Cyberoszuści wymyślają liczne sposoby, aby wykorzystywać media społecznościowe do wykradania:

- danych osobowych,

- danych do logowania do konta na platformie społecznościowej,

- informacji o posiadanych przez daną osobę produktach bankowych,

- bezpośrednio przelewów oszukańczych.

"Kompromitujące" wiadomości

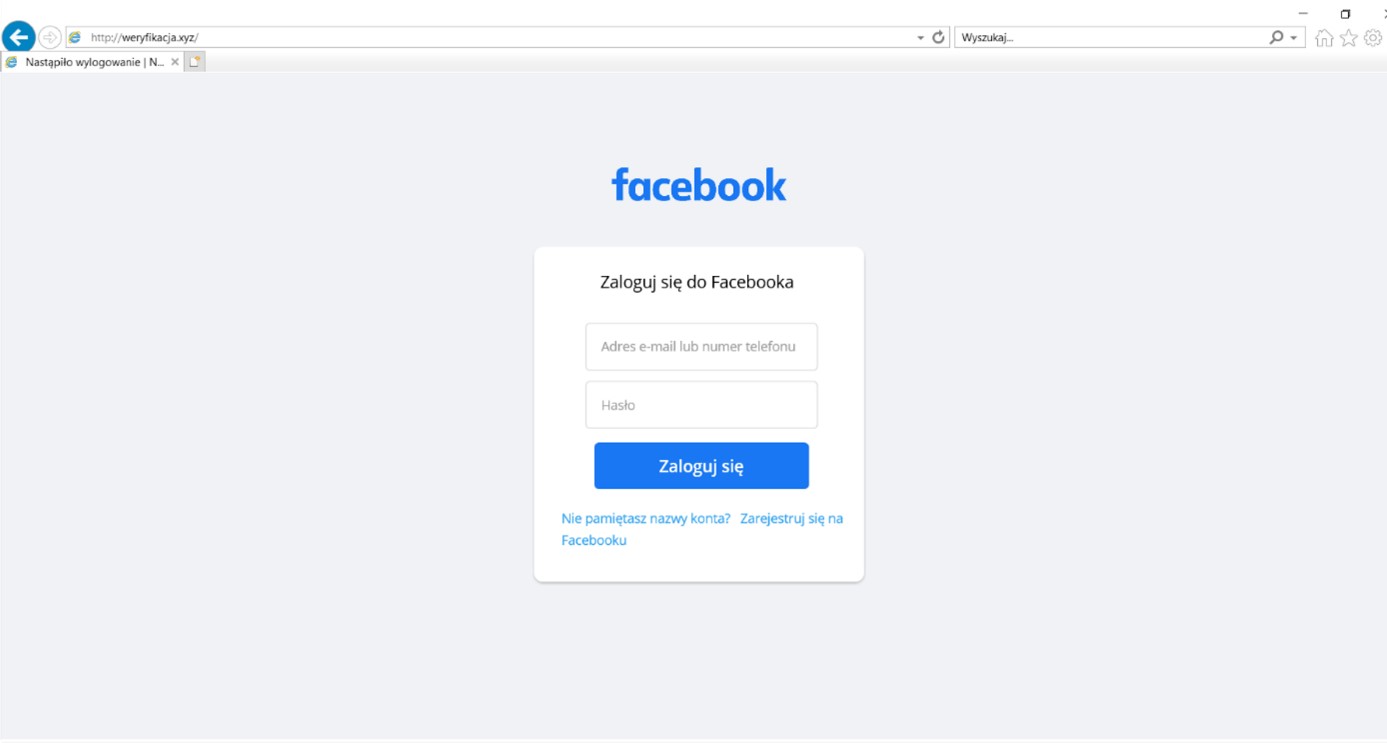

Oszuści umieszczają fałszywe informacje, np. o znanych osobach, niekiedy wraz z nagraniem video. Jednak przy chęci obejrzenia go, pojawia się komunikat informujący o potrzebie zweryfikowania wieku, a w związku z tym konieczności ponownego logowania. W rzeczywistości po kliknięciu w ikonę imitującą przycisk „odtwórz” filmik następuje przekierowanie na stronę phishingową. Cyberoszuści mogą na niej zamieścić okno do logowania dowolnego serwisu społecznościowego. Wpisanie na niej w poszczególnych polach danych do logowania przez użytkownika spowoduje, że oszuści wejdą w ich posiadanie.

Przykład strony do logowania w serwisie Facebook stworzonej przez oszustów

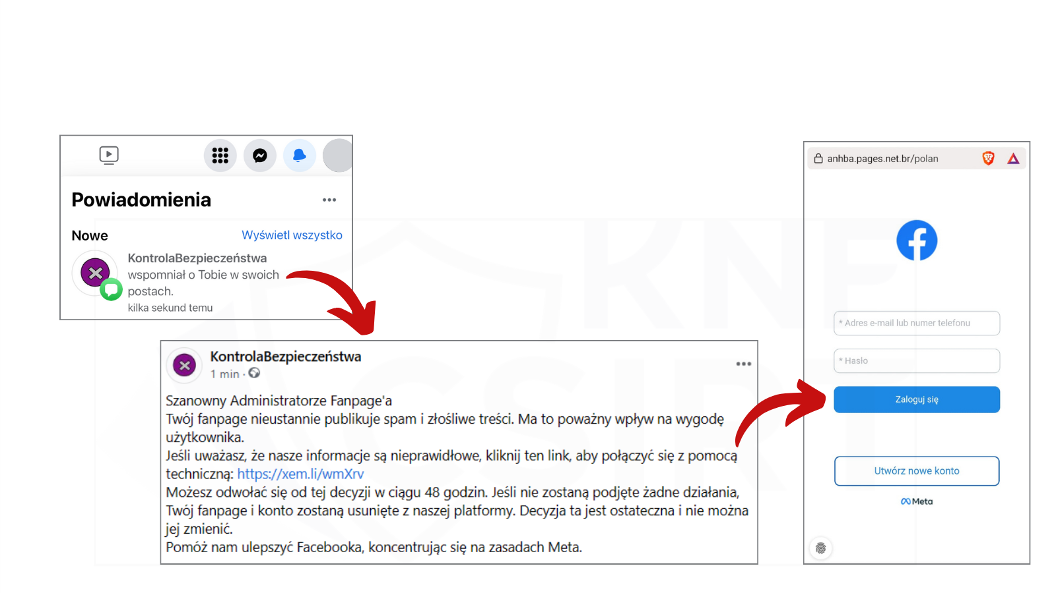

Złamanie regulaminu

Oszuści zakładają konta na popularnych serwisach społecznościowych podszywając się pod oficjalne konta pracowników lub zespołu tego serwisu. W nazwie takiego profilu mogą pojawić się hasła odnoszące się do bezpieczeństwa, centrum pomocy, np. „KontrolaBezpieczeństwa”. Następnie przy wykorzystaniu takiego konta oszuści wysyłają do wybranego użytkownika informację o rzekomym złamaniu zasad regulaminu takiego serwisu, czego konsekwencją może być zablokowanie konta użytkownika. Pozostawiają jednak możliwość odwołania się od decyzji. W tym celu należy kliknąć w podany link, który przekierowuje na phishingową stronę, łudząco podobną do strony danego serwisu społecznościowego. Na tej stronie należy podać dane do logowania, które trafią do cyberoszustów.

Przykład posta opublikowanego przez oszusta z groźbą blokady konta firmowego

Chroń konto swojej firmy

W poście publikowanym za pomocą nowego konta, oszuści oznaczają kilka, kilkadziesiąt prawdopodobnie przypadkowo wybranych fanpage. W poście tym specjalnie stosują długie odstępy pomiędzy treściami, a oznaczeniem różnych profili firm czy użytkowników, przez co wyświetla się jedynie komunikat. Aby zobaczyć całą jego treść należy kliknąć np. „czytaj więcej”. Co widzi użytkownik? W powiadomieniach pojawia się informacja o oznaczeniu w poście np. przez konto o nazwie „KontrolaBezpieczeństwa”. Czytający post przygotowany przez oszustów ma złudne wrażenie, że to już całość komunikatu i nie wiedział, czy widzi je tylko on, czy ktoś jeszcze. Tylko Ci, którzy zorientują się, że post jest dłuższy, rozszerzą go, a następnie "przejdą przez puste pole" do końca publikacji, zauważą oznaczenia.

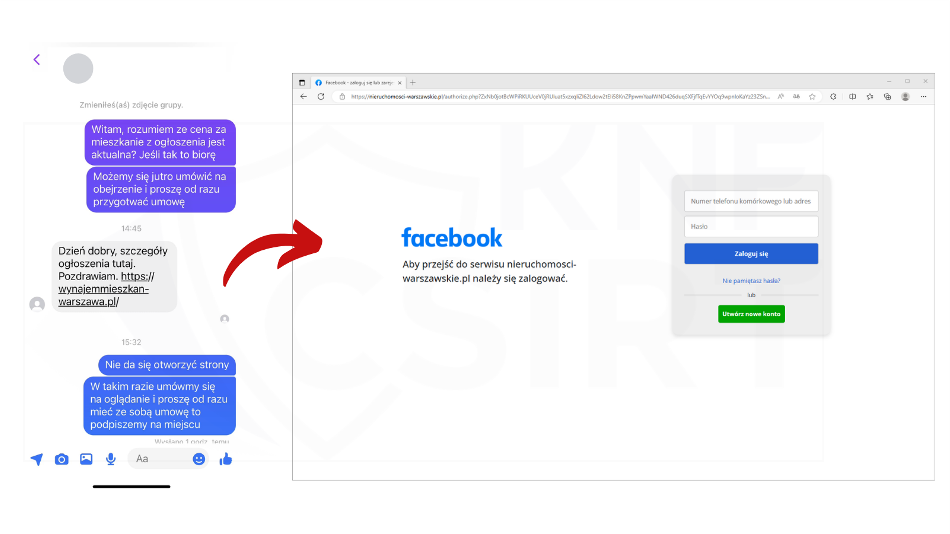

Ogłoszenia

Kolejnym sposobem wykorzystywanym przez cyberposzustów jest publikowanie ogłoszeń z informacją o rzekomej sprzedaży przedmiotu lub usługi. Po nawiązaniu kontaktu ze sprzedawcą, osoba zainteresowana zakupem lub wynajmem otrzymuje informację, że pod wskazanym linkiem znajduje się więcej szczegółów. Po kliknięciu w link następuje przekierowanie na stronę phishingową, na której zamieszczony jest fałszywy panel logowania. Po podaniu w nim danych logowania do platformy, trafiają one do oszustów.

Dystrybucja linku phishingowego

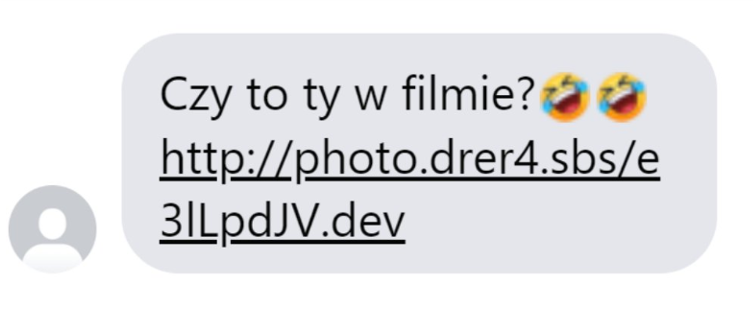

Kompromitujące filmy

Zdarza się, że oszuści rozsyłają do użytkowników danego serwisu społecznościowego wiadomości o zdjęciach czy filmach na których ta osoba jest przedstawiona w sposób ośmieszający jej publiczny wizerunek. Zazwyczaj do takich wiadomości dołączony jest link. Po kliknięciu w niego następuje przekierowanie na stronę internetową stworzoną przez oszustów. Podanie na niej swoich danych, np. do logowania, skutkuje tym, że trafią one bezpośrednio do oszustów. Wysyłając tego rodzaju wiadomości oszuści zazwyczaj podszywają się pod wybraną osobę z grupy znajomych odbiorcy ich wiadomości.

Dystrybucja linku phishingowego

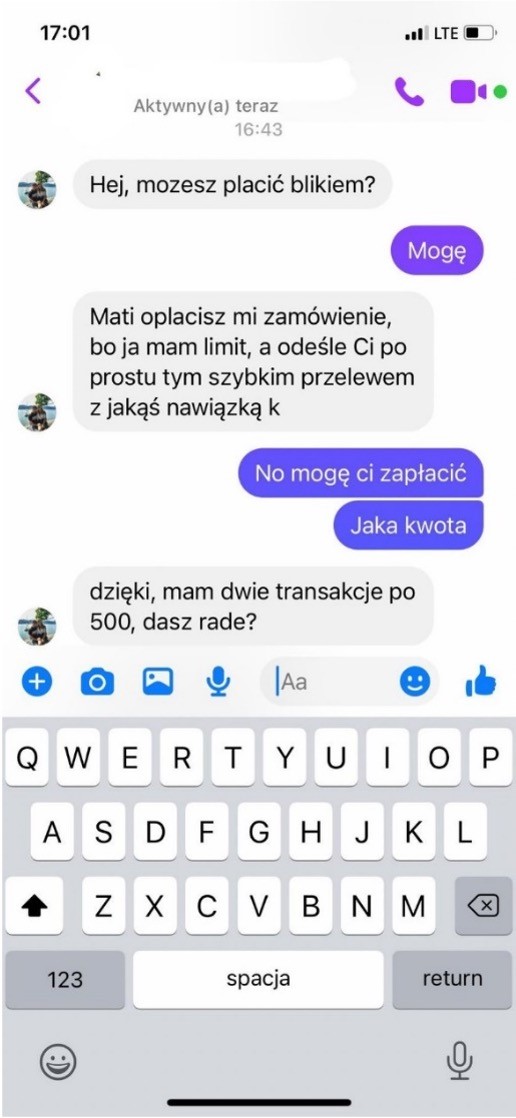

Cyberoszuści przejęli moje konto - co mogą z nim zrobić?

Zazwyczaj cyberoszuści wykorzystują przejęte konta użytkowników do podszywania się pod nich.

- Jednym z najpowszechniejszych schematów działania tego rodzaju jest wysyłanie wiadomości w Messanger, do listy kontaktowej osoby której konto zostało przejęte, z prośbą o pożyczkę, pod pretekstem jakiejś naglącej sytuacji, jak pilne opłacenie paczki lub rezerwacji. Wówczas oszuści mogą prosić o podanie kodów BLIK oraz o zatwierdzenie transakcji.

Wyłudzenie środków pieniężnych

- Przejęte przez oszustów konto może być wykorzystane do wykradania danych do logowania kolejnych użytkowników danego serwisu społecznościowego.

- Za pośrednictwem przejętego profilu użytkownika oszuści mogą publikować fałszywe ogłoszenia nakłaniające do działania, w wyniku którego inni będą tracić środki finansowe. Dzięki wcześniejszym publikacjom pierwotnego właściciela takiego profilu, cyberoszuści nie muszą zabiegać o zdobycie zaufania znajomych tejże osoby. Publikowane przez oszusta posty mogą nie wzbudzać podejrzeń odbiorców.

- W skrajnych przypadkach, zwłaszcza jeżeli oszuści pozyskają dostęp do konta firmowego, mogą publikować kompromitujące treści.

Działania podejmowane przez cyberoszustów mogą prowadzić m.in. do:

- wykradania pieniędzy od znajomych osoby pod której tożsamość podszywają się z przejętego profilu,

- oszukiwania innych, obcych osób, wykorzystując dane założyciela danego profilu.